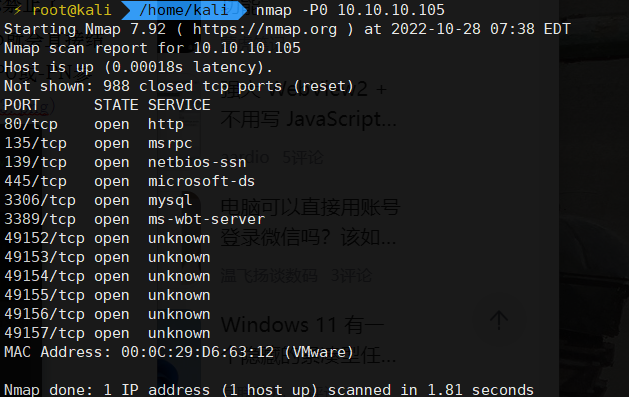

nmap端口扫描

Nmap简介Nmap(Network Mapper,网络映射器)是一款开放源代码的网络探测和安全审核工具,俗称扫描器之王。它的设计目标是快速地扫描大型网络,那些主机提供什么服务(应用程序名和版本),那些服务运行在什么操作系统(包括版本信息),它们使用什么类型的报文过滤器/防火墙,以及一堆其它功能。虽然Nmap通常用于安全审核, 许多系统管理员和网络管理员也用它来做一些日常的工作,比如查看整个网络的信息,管理服务升级计划,以及监视主机和服务的运行。

Nmap功能

检测存活在网络上的主机(主机发现)

检测主机上开放的端口(端口发现或枚举)

检测到相应端口(服务发现)的软件和版本

检测操作系统,硬件地址,以及软件版本

检测脆弱性的漏洞(Nmap的脚本)

常用命令跳过Ping扫描阶段(无ping扫描)

在默认情况下Nmap在进行其他扫描之前,Nmap都会对目标进行一个Ping扫描。如果目标禁止了Ping,那么Nmap发出的Ping扫描就不会有反应。在接不到如何结果返回的情况下,Nmap就会直接结束整个扫描过程,如果是这样,扫描结果是不准确的。如果遇到这种情况,我们可以使用-P ...

网络技术大赛SDN训练题库

未经本人允许,禁止转载

题库列表

传统网络

SDN

云网络

传统网络1.计算机网络体系结构中,下层的目的是向上一层提供( )。

A、协议

B、服务

C、规则

D、数据包

2.建立计算机网络的主要目的是__和__。( )

A、提高运行速度、数据通信

B、增加内存容量、数据通信

C、提高计算精度、提高运行速度

D、数据通信、共享资源

3.根据计算机网络的覆盖范围,可以把网络划分为三大类,以下不属于其中分类的是( )。

A、广域网

B、城域网

C、局域网

D、宽带网

4.在OSI参考模型的各层次中,( )的数据传送单位是数据帧。

A、物理层

B、数据链路层

C、网络层

D、传输层

1解析:传输层——数据段(Segment),网络层——分组(Packet),数据链路层——数据帧(Frame),物理层——比特(Bit)

5.在下列网间连接器中,在数据链路层实现网络互连的是( )。

A、中继器

B、网桥

C、路由器

D、网关

1解析:网桥(Bridge)像一个聪明的中继器。中继器从一个网络电缆里接收信号,放大它们,将其送入下一个电缆。相比较而言,网桥对从关卡上 ...

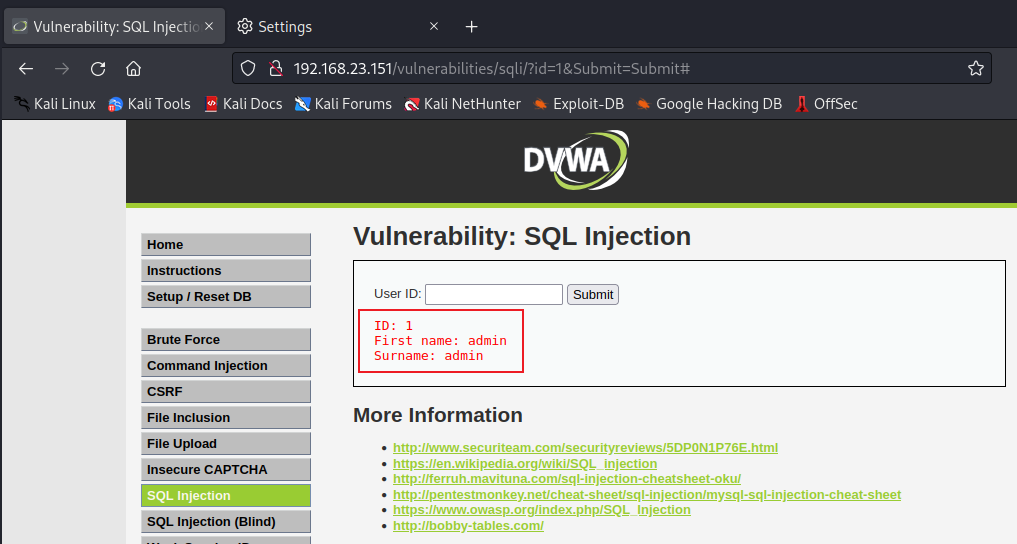

SQL注入

SQL注入攻击实战SQL注入概述 所谓 SQL 注入,就是通过把 SQL 命令插入到 Web 表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的 SQL 命令。它是利用现有应用程序,将(恶意的)SQL 命令注入到后台数据库引擎执行的能力,它可以通过在 Web 表单中输入(恶意)SQL 语句得到一个存在安全漏洞的网站上的数据库,而不是按照设计者意图去执行 SQL 语句。

SQL 注入一般按照注入方式可以分为普通注入和盲注。普通注入就是注入的页面是直接显示数据库中的字段内容的,我们可以通过 SQL 注入一步一步把数据库中我们想要的内容显示在页面中。而盲注则要困难很多,页面并没有直接显示数据库字段内容,显示的可能只是一个判断结果(是或者否),页面只能告诉你你构造的 SQL 语句对还是错,你要查询的内容存在还是不存在。这种情况下,我们只能全部靠猜。更有甚者,连是否的结果都不显示,我们可能还需要通过返回数据的延迟来判断是否猜对。

SQL 注入按照注入的数据类型还可以分为数字型注入和字符型注入。SQL 注入一般都需要利用 Web 站点现有的查询语句。当现有的查询语 ...

Web爆破攻击实战

简介 在很多情况下,黑客在找不到其他途径进入 Web 管理后台时,就会采用暴力破解的方式来破解后台管理员的账号和密码。所谓暴力破解,就是使用“穷举法”,对用户名和密码进行逐个猜解,直至猜出来为止。虽然暴力破解显得不是很有技术含量,但确实最有效的一种方式。理论上来说,只要时间足够,终究会把用户名和密码猜解出来。

为了提高暴力破解的效率,一般在破解时,都会使用字典。所谓字典,就是黑客会把自己认为的有可能是正确的密码,以及曾经碰到过的密码,写到一个文档里去,这个文档就是字典。在进行暴力破解时,会按照字典的顺序来进行猜解,这样会大大提高破解的效率。 暴力破解可以分别分为破解用户名和破解密码。在对攻击目标一无所知时,往往不仅要猜解出对方的密码,还需要先猜解出对方的用户名,这时破解难度和需要的时间会以大大提升。但如果已经知道了对方的用户名(极有可能是默认的用户名),只破解密码,难度就要小很多。 对于 Web 暴力破解来说,由于需要构造 HTTP 请求包,所以必须使用专门的工具,最常见的就是著名的 Burpsuite。Burpsuite 也有专门的爆破模块。

Low级别Web ...

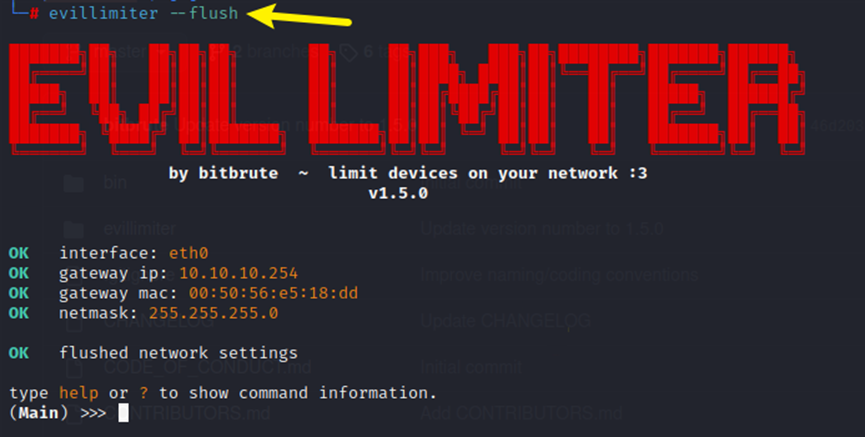

evillimiter限速

环境

🧲攻击机:Kali GNU/Linux Rolling IP:10.10.10.100

🪦靶机:Windows10 x64 IP:10.10.10.102

简述

evillimiter一种无需物理或管理访问即可监视,分析和限制本地设备上的带宽(上传/下载)的工具。evillimiter使用ARP欺骗和流量整形来限制网络上主机的带宽。

步骤One.安装软件(略)

123git clone https://github.com/bitbrute/evillimiter.git #下载cd evillimiter #进入sudo python3 setup.py install #安装

Two.进入软件evillimiter

Three.扫描周围设备

Four.设置限速,限速为1kbit🌩️

Five.查看靶机

Six.解除限速

Seven.再次查看靶机

注:该文章中使用到的方法只用于学习交流,切勿用于非法途径!!!

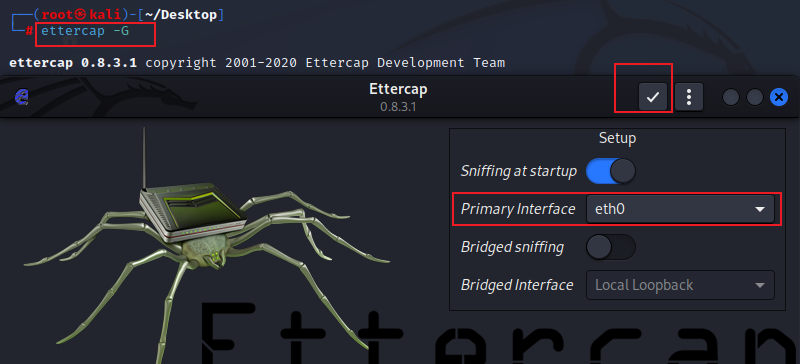

KALI进行ARP断网攻击

环境

🥭攻击机:Kali GNU/Linux Rolling IP:10.10.10.100

🍑靶机:Windows10 x64 IP:10.10.10.102

简述

ARP(Address Resolution Protocol,地址解析协议)是一个位于TCP/IP协议栈中的底层协议,负责将某个IP地址解析成对应的MAC地址。而ARP攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。这是一种“中间人”(MAN-IN-MIDDLE)攻击技术。

电脑遭受到典型的ARP攻击后会表现为:使用局域网时会突然掉线,过一段时间后又会恢复正常。比如客户端状态频频变红,用户频繁断网,IE浏览器频繁出错,以及一些常用软件出现故障等。如果局域网中是通过身份认证上网的,会突然出现可认证,但不能上网的现象(无法ping通网关),重启机器或在MS-DOS窗口下运行命令arp -d后,又可恢复上网。

ARP欺骗木马只需成功感 ...

永恒之蓝复现

环境

🥭攻击机:Kali GNU/Linux Rolling IP:10.10.10.100

🍑靶机:Windows7 x64 IP:10.10.10.109

🫒win7关闭防火墙开启445端口

步骤I.分别查看win7和kali地址如图1-1

图1-1

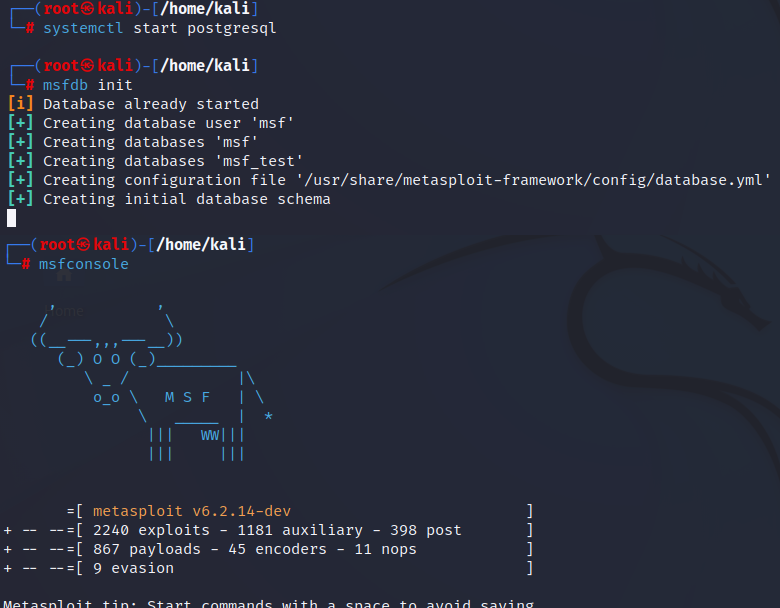

II.打开msf工具如图1-2

图1-2

III.命令搜索ms17_010如图1-3

图1-3

IV.选择模块和设置条件

01.使用use来学则第1个模块和设置靶机IP地址如图1-4

图1-4

V.开始渗透run或exploit 如图1-5

图1-5

VI.一些操作

12screenshot //截取屏幕webcam_stream //开启摄像头

🥕使用shell命令,可以进入windows命令行

创建用户并远程登录如图1-6

图1-6

启动远程桌面,在新的终端连接远程桌面如图1-7、1-8

图1-7

图1-8

Web渗透概述

渗透测试概述

渗透测试 (penetration test)并没有一个标准的定义,国外一些安全组织达成共识的通用说法是:渗透测试是通过模拟恶意黑客的攻击方法,来评估计算机网络系统安全的一种评估方法。这个过程包括对系统的任何弱点、技术缺陷或漏洞的主动分析,这个分析是从一个攻击者可能存在的位置来进行的,并且从这个位置有条件主动利用安全漏洞。

假设某公司的运维怀疑公司信息系统存在安全隐患,但是由于不具备专业安全攻防的能力,具体存在哪些隐患并不清楚。这时就可以委托安全公司对本公司信息系统进行渗透测试。换句话说,进行渗透测试的团队会把自己模拟成黑客,来对目标信息系统进行各种形式的攻击(当然,这种攻击行为是合法的,因为提前获得了被攻击方的授权),最后把攻击的过程和发现的漏洞,以及漏洞修复方案提交给客户,让客户可以完善自己信息系统的安全性。

在信息安全的知识体系中,渗透测试是占比例最高的一个部分,也是对个人技术能力和领悟能力要求最高的一个部分。渗透测试的过程中不能仅仅只靠学到的固定的攻击方式来进行测试,还需要测试工程师能够根据不同的目标环境,进行各种常规或非常规的方法来尝试;攻击对象和 ...

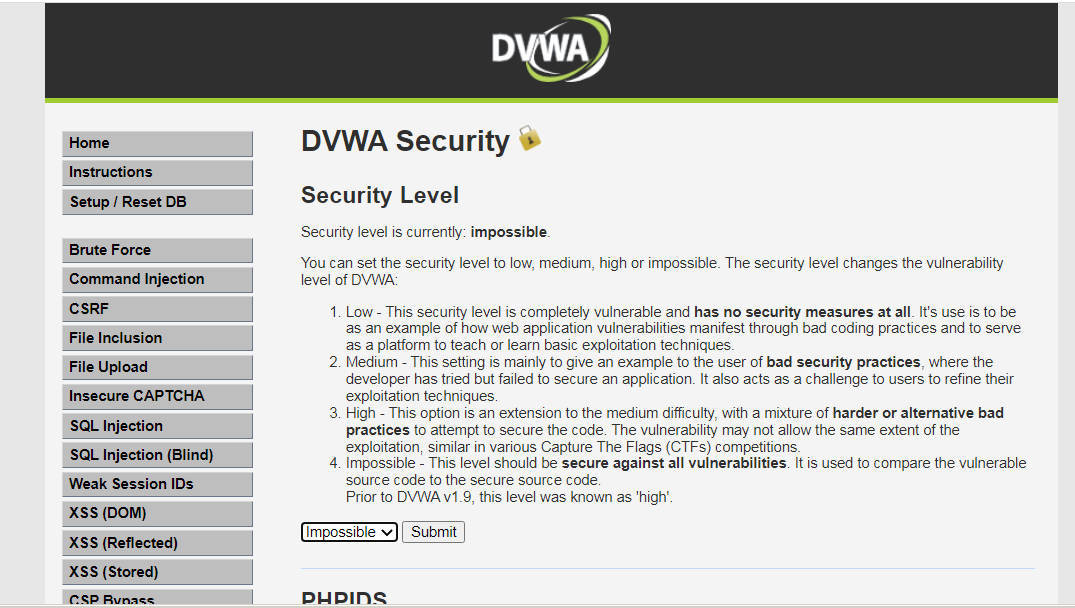

DVWA环境搭建

学习渗透测试,特别是 Web 渗透,最头疼的无疑就是寻找靶机环境,通常是不同的漏洞需要找不同的靶机源码,而不同的源码通常 Web 架构又不一样,所以要找到一套能够练习所有 Web 渗透技巧的靶机环境,经常需要搭建 N 个 Web站点,无疑大大提高了学习的入门门槛。

DVWA简介 I.🦾DVWA(Damn Vulnerable Web Application)是一个用来进行安全脆弱性鉴定的PHP/MySQL Web 应用,旨在为安全专业人员测试自己的专业技能和工具提供合法的环境,帮助web开发者更好的理解web应用安全防范的过程。 II.🦾DVWA 一共包含了十个攻击模块,分别是:Brute Force(暴力(破解))、Command Injection(命令行注入)、CSRF(跨站请求伪造)、- File Inclusion(文件包含)、File Upload(文件上传)、Insecure CAPTCHA (不安全的验证码)、SQL Injection(SQL注入)、SQL Injection(Blind)(SQL盲注)、XSS(Reflected ...

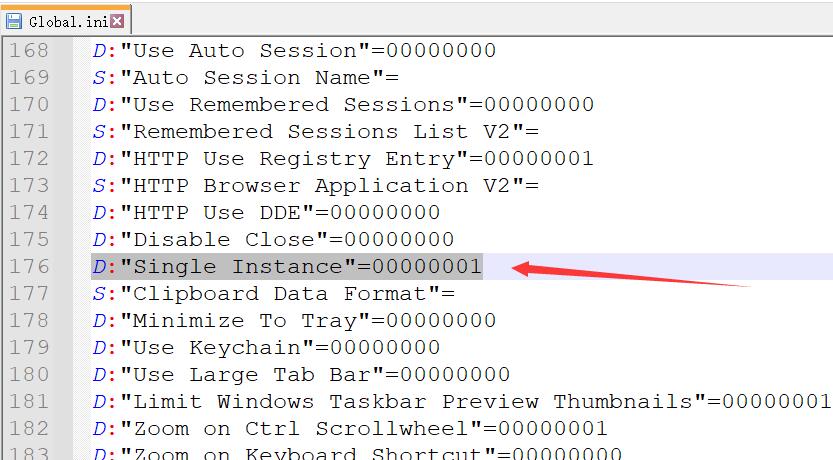

EVE-EG关联SecureCRT多窗口合并

I.打开SecureCRT配置文件夹路径

II.在文件夹中找到该路径,找到并打开Global.ini文件

III.找到Single Instance这一行,将后面的数值改为00000001